Gestione delle vulnerabilità: la giusta prospettiva

La classificazione degli asset in base al rischio consente di assegnare le priorità alle minacce e di contrastare i rischi maggiori per l'azienda. Ecco come.

Il numero di vulnerabilità è cresciuto costantemente negli ultimi anni. All'espansione del panorama delle minacce si aggiunge il fatto che, in seguito ai recenti eventi globali, i dipendenti trascorrono molto più tempo fuori dall'ufficio.

La tecnologia continua a migliorare a una velocità straordinaria e al contempo queste vulnerabilità si insinuano nella nostra vita quotidiana, spesso passando inosservate.

Prima di tutto, mettiamo in chiaro un punto: è altamente improbabile che si possano risolvere tutte le vulnerabilità. È quindi fondamentale identificare il proprio livello di rischio accettabile, in modo da definire le priorità nella propensione al rischio e decidere in modo consapevole che cosa lasciare invariato, in base alle risorse disponibili.

Preda facile ed exploit zero-day

Nel cyber mondo di oggi si parla molto di exploit zero-day. Si tratta di vulnerabilità software che i cyber attaccanti hanno identificato, ma per le quali i fornitori non hanno ancora predisposto una patch.

Allo stesso tempo, anche gli attaccanti più sofisticati sono sempre alla ricerca della preda più facile, ovvero le vulnerabilità comuni negli strumenti IT di tutti i giorni che potrebbero essere presenti da tempo senza essere state rilevate. Gli attaccanti analizzano queste falle di sicurezza alla ricerca di vie d'accesso con obiettivi generici. È per questo che le organizzazioni devono adoperarsi per gestire e correggere le vulnerabilità in modo proattivo.

La protezione efficace dell'ambiente richiede un processo logico. Occorre iniziare identificando esattamente dove si trovano i punti deboli e anche questo richiede una visibilità completa sulla superficie di attacco.

Una volta raggiunto questo obiettivo, la domanda a cui rispondere è: da dove si inizia? Spesso, le vulnerabilità irrisolte sono troppe per poter essere gestite, soprattutto in ambienti grandi e complessi. Questo è particolarmente vero se la gestione della vulnerabilità non fa parte di un programma continuativo.

Inoltre, ogni azienda è unica: non ne esiste un'altra uguale sulla faccia della Terra. Ognuno avrà quindi un insieme specifico di circostanze e requisiti. Ciò significa che definire la priorità delle attività di correzione in base alla gravità della vulnerabilità o alla vulnerabilità generica non è una strategia che funziona. Per ottimizzare l'impatto, è necessario concentrare le attività di correzione sulle risorse che presentano i rischi più elevati.

“È importante sfruttare il tempo limitato a disposizione. La valutazione del punteggio di rischio consente di tenere realmente in considerazione il contesto degli asset e creare un elenco gerarchico,” afferma Dominik Sadowczyk, Senior Product Manager di WithSecure.

Conosciamo i nostri clienti. Se usano un programma Microsoft, è molto probabile che ne usino molti altri, è così che funziona l'offerta. Ecco perché abbiamo fatto in modo che, se si verifica un problema in un servizio, questo venga automaticamente identificato anche in altri, senza dover attendere la fine della scansione. È molto più efficace e aggiunge valore riducendo al minimo il rischio.

Funziona anche all'inverso. Se non vuoi bloccare un file e decidi di rilasciarlo dalla quarantena, questo verrà ignorato anche in futuro in qualsiasi altro servizio, risparmiando tempo ed energia.

Immagina di essere un amministratore e di avere un file su SharePoint che consideri attendibile. Decidi quindi di rilasciarlo. Il giorno dopo, però, un altro utente dell'organizzazione lo condivide su OneDrive. Non dovrai ripetere l'intero processo perché noi siamo in grado di ricordare la sua classificazione", spiega Aviv Alfital, Senior Management, R&D per WithSecure Elements Collaboration Protection in WithSecure.

Dato che la protezione di OneDrive e SharePoint non viene addebitata separatamente, è coperta la sicurezza dell'intero ecosistema, offrendoti la migliore possibilità di restare al sicuro.

Decisioni informate

Vediamo come ottimizzare le operazioni correggendo le vulnerabilità di sicurezza sull'intera superficie di attacco:

- correggere le vulnerabilità a rischio più elevato

- porsi come obiettivo quello di correggere le vulnerabilità a rischio più elevato nel minor tempo possibile, per ridurre al minimo la finestra di opportunità per gli attaccanti

- attribuire una priorità inferiore a quelle che rappresentano una minaccia minore per l'organizzazione, in base alla sua propensione al rischio

Con questo approccio, chiamato gestione della vulnerabilità basata sul rischio, i dati contestuali sulle minacce e il potenziale impatto di business vengono inclusi nei calcoli del rischio delle vulnerabilità. Questo approccio garantisce che non si resti travolti dai numeri e dalle cifre, ma si realizzino i migliori risultati aziendali, ad esempio proteggendo le risorse business-critical in modo efficace.

In pratica

La gestione delle vulnerabilità basata sul rischio stabilisce alcuni requisiti riguardo gli strumenti di valutazione delle vulnerabilità che si scelgono e questo non può che essere positivo.

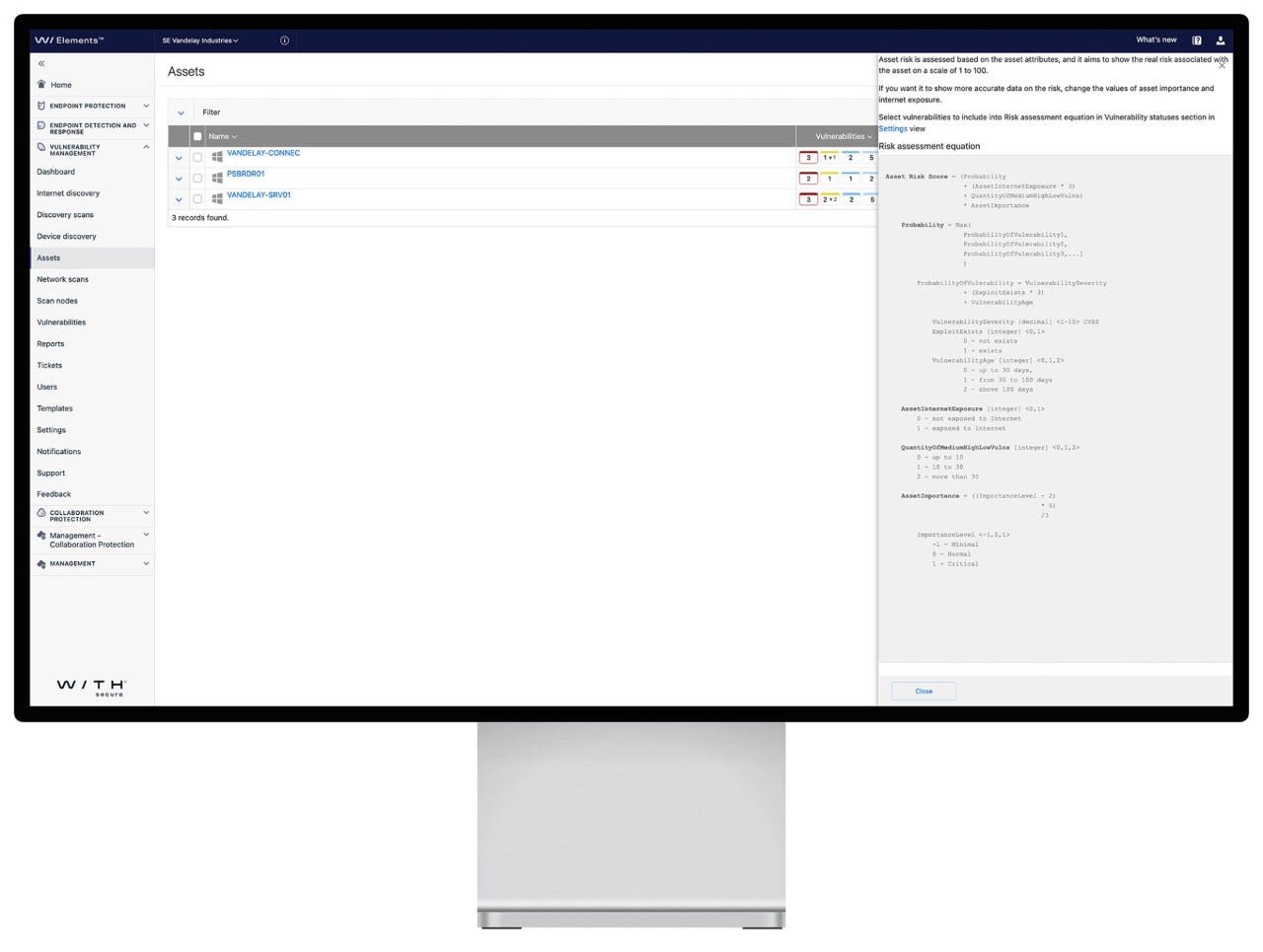

Ad esempio, WithSecure Elements Vulnerability Management consente di risparmiare tempo attraverso l'attribuzione intelligente delle priorità alle attività di correzione in base al reale livello di rischio di ogni vulnerabilità. Il punteggio di rischio degli asset viene calcolato utilizzando vari indicatori di minaccia, tra cui:

- Gravità e longevità delle vulnerabilità

- Esposizione a Internet dell'asset

- Sfruttabilità

- Livello di importanza interna e contestuale degli asset

- Stato della vulnerabilità

- Attributi di riservatezza, integrità e disponibilità di ciascun asset.

“Inizia dagli asset più critici, che non saranno moltissimi (controller di dominio, servizi e database importanti, laptop del CEO e così via), assegnali manualmente e inizia a scorrere l'elenco, migliorando o modificando gli attributi di importanza degli asset man mano che procedi", continua Sadowczyk.

Un esempio

Un esempio pratico di ciò che potrebbe andare storto senza questo approccio basato sul rischio è quando c'è una lunga coda di vulnerabilità da risolvere e in cima all'elenco delle priorità si posizionano asset con vulnerabilità molto gravi.

Osservando da vicino, però, si potrebbe scoprire che l'asset in questione non è neanche connesso a Internet e magari non è nemmeno in uso. D'altra parte, potrebbe esserci un altro asset che svolge un ruolo importante nella gestione quotidiana delle operazioni di business.

Questo potrebbe avere una serie di vulnerabilità sfruttabili meno gravi, ma passare inosservato per mancanza di valutazione contestuale.

“Immagina che qualcuno su Internet dica che una particolare vulnerabilità è estremamente importante e ha il punteggio massimo. Ma magari nel tuo ambiente non è così. In questo caso è fondamentale non perdere tempo su un problema non rilevante, con il rischio di trascurare un'altra minaccia che invece è molto più grave", ribadisce Sadowczyk.

Dunque, in quale direzione si muoverà WithSecure per la gestione della vulnerabilità? "Verso gli indicatori delle minacce esterne. Riusciremo a raccogliere informazioni dagli endpoint e da fonti esterne e a stabilire se una particolare vulnerabilità inclusa nell'elenco è una minaccia più grave di quanto sembri, ad esempio per un'attività di hacking in corso o la diffusione di malware. Ma di questo parleremo più avanti", conclude Sadowczyk.