I profitti dei ransomware stanno trasformando la criminalità informatica

Dire che il ransomware è una spina nel fianco per le organizzazioni di tutto il mondo è un eufemismo.

Dalla sua prima apparizione, oltre 30 anni fa, è cresciuto da un tipo di malware tra i tanti fino a diventare sinonimo del modello di estorsione online del crimine informatico. I riscatti sono cresciuti di pari passo, passando dall'addebito di centinaia di dollari a singoli individui per accedere a foto o documenti di famiglia, all'addebito di milioni di dollari a organizzazioni multinazionali per ripristinare la loro infrastruttura IT.

Un nuovo rapporto pubblicato da WithSecure ha rilevato che gli enormi profitti del ransomware hanno portato a una rapida evoluzione e professionalizzazione del più ampio settore della criminalità informatica e alla rapida crescita di un mercato sotterraneo di prodotti e fornitori di servizi. Per molti versi, l'ecosistema della criminalità informatica rispecchia l'industria tecnologica, sempre più orientata ai servizi, in cui diverse parti di una singola operazione vengono esternalizzate a fornitori specializzati "as-a-service".

Dato il ruolo integrale dei gruppi ransomware nella guida di questa tendenza, vale la pena che le aziende comprendano la loro esposizione al ransomware e l'impatto di questo tipo di cyber attacco.

L'estorsione is the new black

Il panorama del ransomware si è evoluto dalle sue origini nel 1989 e i criminali informatici finanziariamente motivati che vi si dedicano sono meglio descritti come appartenenti a una delle tre categorie:

- Gruppi con un unico punto di estorsione, che utilizzano il ransomware per crittografare i sistemi di un obiettivo, ma non gestiscono una piattaforma di fuga di dati. Questi attori chiedono un riscatto in cambio di un decriptatore.

- Gruppi con più punti di estorsione, che utilizzano ransomware/tecniche distruttive per ostacolare l’operatività di un obiettivo, ma anche per rubare dati ed estorcere ulteriormente l'organizzazione attraverso la minaccia di far trapelare i dati sul dark web. Questi attori chiedono un riscatto in cambio di un decriptatore/restituzione dei dati e dell’interruzione della diffusione dei dati. Può trattarsi di un unico pagamento o di pagamenti separati.

- Gruppi di estorsione di dati, che non gestiscono un tipico gruppo di ransomware, ma che si impegnano semplicemente nel furto di dati e nella successiva minaccia di divulgare tali dati se non viene pagato un riscatto. In genere non avviene alcuna distruzione o crittografia dei dati.

I gruppi di estorsione a singolo punto costituiscono in realtà la maggior parte degli attacchi ransomware nel panorama. L'attacco è più semplice, non richiede grandi infrastrutture e può essere effettuato con poche risorse, motivo per cui è più comune.

I gruppi con più punti di estorsione sono quelli di cui si sente spesso parlare nei media e che compaiono spesso nei rapporti. Questi gruppi sono stati anche responsabili di alcuni degli attacchi di più alto profilo e hanno richiesto ingenti somme di denaro come parte dei loro attacchi, come quelli perpetrati dagli ormai defunti gruppi Conti e REvil. Questi gruppi auto-pubblicizzano i loro crimini attraverso i loro siti di fuga di notizie sul dark web, rendendo più facile rintracciare le loro attività. È importante notare, tuttavia, che questo è solo un assaggio della portata del panorama, in quanto vediamo solo alcune delle vittime, poiché coloro che pagano senza indugio potrebbero non apparire mai sui siti di leak.

Molti sostengono che i gruppi di estorsione dei dati non dovrebbero essere inclusi nel panorama dei ransomware, e noi saremmo propensi a concordare. Dopotutto, se l'attacco non prevede l'uso di un qualche strumento per criptare/distruggere i dati, si tratta di ransomware? Il problema è la stretta relazione tra molti attori del furto di dati e altri gruppi di ransomware. Karakurt, ad esempio, è un gruppo noto come spin-off di Conti, la cui infrastruttura e le cui tattiche, tecniche e procedure (TTP) si sovrappongono fortemente ai gruppi di ransomware.

Le seguenti statistiche sono un'analisi delle fughe di dati prese da gruppi di estorsione multi-punto e da gruppi di estorsione di dati che gestiscono siti di fuga di notizie. Siamo consapevoli che ciò consente di comprendere solo una piccola parte del panorama del ransomware. Tuttavia, riteniamo che sia comunque utile in quanto i gruppi di estorsione a singolo punto e altri attori probabilmente seguiranno le stesse tendenze.

In sintesi:

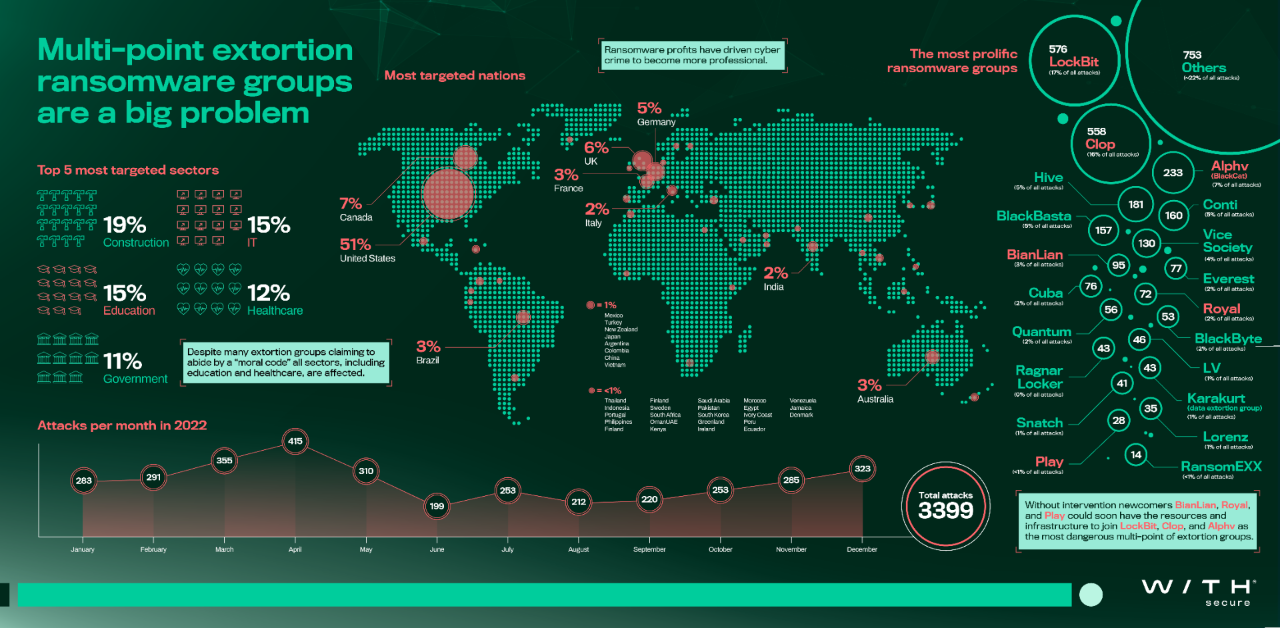

- LockBit, Clop e Alphv sono stati i gruppi multi-punto di estorsione più diffusi nel panorama del ransomware.

- I nuovi arrivati BianLian, Royal e Play sembrano avere le risorse, l'infrastruttura e la capacità di diventare figure dominanti nel panorama, senza alcun intervento. È inoltre importante sottolineare che i nuovi gruppi non devono essere intesi come gruppi inesperti. I nuovi gruppi possono essere composti da criminali molto professionali con anni o addirittura decenni di esperienza nel campo della criminalità informatica.

- La nazione più bersagliata sono stati gli Stati Uniti d'America (51% di tutti gli attacchi).

- Sebbene il settore delle costruzioni sia stato il più colpito nel 2022, tutti i settori sono stati presi di mira, compresi quelli dell'istruzione e della sanità, nonostante molti gruppi di estorsione affermino di attenersi a un "codice morale" che lo impedisce.

Il cyber crime as-a-service è nato dal successo del RaaS

Molti grandi gruppi di ransomware utilizzano un modello di fornitore di servizi, il ransomware-as-a-service (RaaS), in cui forniscono strumenti e competenze agli affiliati e in cambio prendono una parte dei profitti. Oltre alla professionalizzazione dell'industria del ransomware di base, questi profitti hanno anche favorito il rapido sviluppo di un'industria di servizi che fornisce tutti gli strumenti e i servizi di cui un gruppo di minacce emergente potrebbe aver bisogno. Grazie alle criptovalute e ai servizi di routing del dark web, i diversi gruppi coinvolti sono in grado di acquistare e vendere servizi in modo anonimo e di accedere ai loro profitti.

Impattare i profitti del ransomware è stato quasi certamente un obiettivo strategico per le organizzazioni che cercano di distruggere gli attori. Se da un lato le polizze assicurative informatiche hanno favorito un cambiamento positivo, dall'altro finanziano alcuni elementi della criminalità informatica. Le autorità hanno ottenuto un certo successo in questo campo con le sanzioni contro le organizzazioni, rendendo illegale il pagamento di alcuni riscatti. Possiamo aspettarci che questa tendenza continui per tutto il 2023, dato che il ransomware viene sempre più riconosciuto come una minaccia di primo livello.

La crescente professionalizzazione del cyber crime e cosa puoi fare tu

Per saperne di più sulla professionalizzazione del crimine informatico, puoi leggere il nostro nuovo rapporto o guardare la registrazione del nostro ultimo webinar.