WithSecure™ Elements Endpoint Detection and Response

Ochrona firmy przed ukierunkowanymi atakami.

Aby powstrzymać atak, trzeba go zauważyć.

Zarządzaj całym bezpieczeństwem swojej firmy z pojedynczej konsoli. WithSecure™ Elements to przejrzystość, elastyczność i technologia, dzięki której dostosujesz się do zmieniających się zagrożeń i potrzeb biznesowych.

WithSecure™ (dawniej F-Secure) Elements Endpoint Detection and Response zapewnia w jednym miejscu czytelny wgląd w całe środowisko IT i stan zabezpieczeń firmy. Rozwiązanie chroni firmę i jej dane, efektywnie wykrywając ataki i reagując zgodnie z zaleceniami specjalistów. Zawsze można skorzystać z naszej pomocy, eskalując najtrudniejsze przypadki do doświadczonych w dziedzinie cyberbezpieczeństwa ekspertów WithSecure™.

WithSecure™ Elements Endpoint Detection and Response to jeden z modułów Elements – platformy cyberbezpieczeństwa w chmurze, która zapewnia skuteczną ochronę przed ransomware i zaawansowanymi atakami. W zakres Elements wchodzą m.in. zarządzanie podatnościami w zabezpieczeniach, zautomatyzowane zarządzanie aktualizacjami, dynamiczne gromadzenie danych o zagrożeniach i ciągła analiza behawioralna. Korzystaj z wybranych rozwiązań, które odpowiadają na Twoje potrzeby lub zapewnij sobie pełną ochronę łącząc je wszystkie.

Wskazówka:

Korzystaj z wybranych rozwiązań, które odpowiadają na Twoje potrzeby lub zapewnij sobie pełną ochronę łącząc je wszystkie. Poznaj WithSecure™ Elements

Dlaczego wybrać WithSecure™ Elements Endpoint Detection and Response?

1

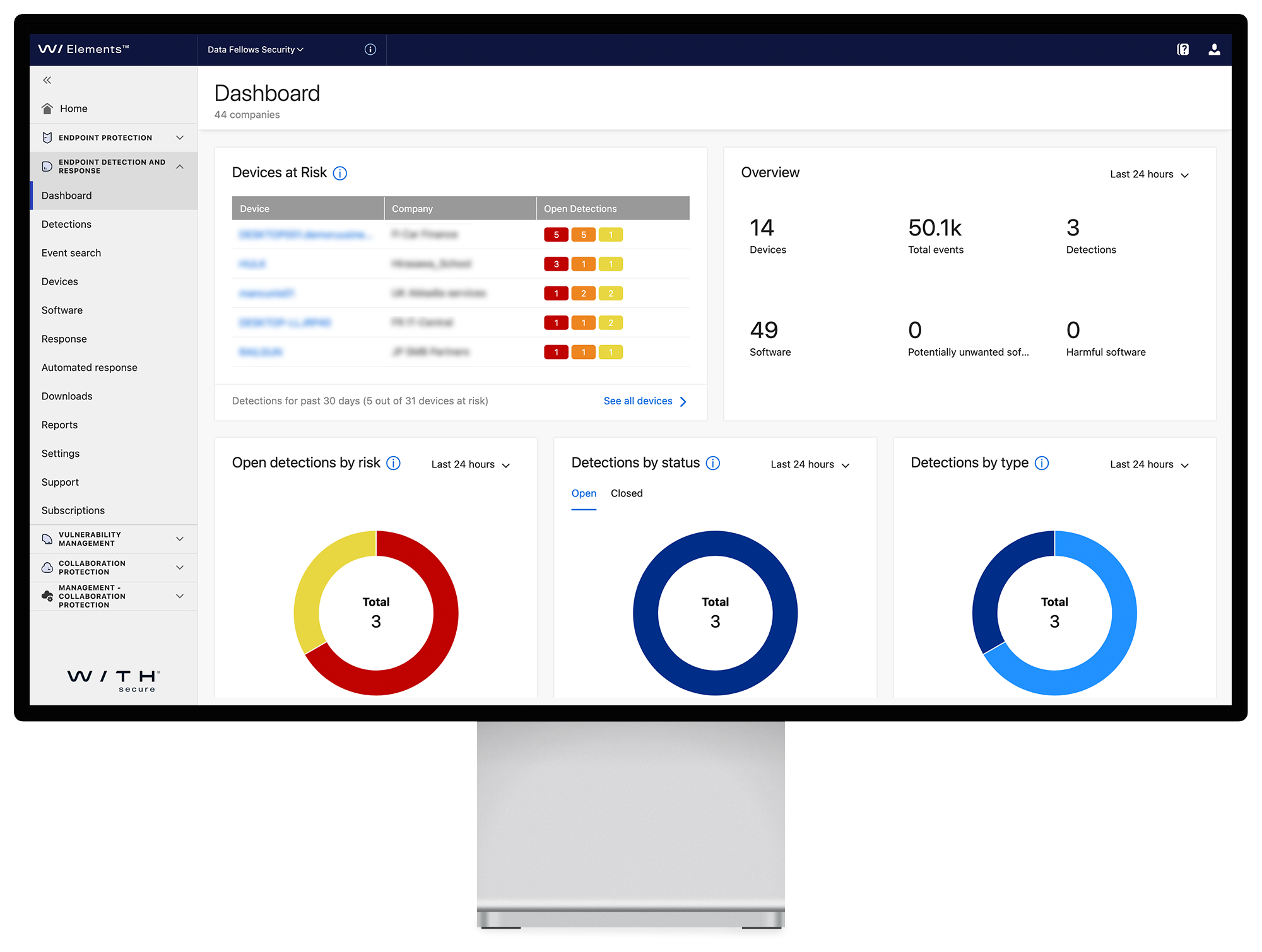

Lepsza widzialność

Rejestry aplikacji i urządzeń końcowych ułatwiają sprawdzanie środowiska IT oraz stanu zabezpieczeń. Dane behawioralne (dotyczące nie tylko o złośliwego oprogramowania) pozwalają szybko odróżnić niewłaściwe działania od normalnych procesów.

2

Szybkie wykrywanie naruszeń zabezpieczeń

Natychmiastowe powiadomienia niemal zawsze informują o rzeczywistym zagrożeniu i pozwalają szybko wykrywać ataki ukierunkowane. Konfigurując zaawansowane mechanizmy wykrywania zagrożeń i reagowania na nie można wzmocnić ochronę środowiska firmy zanim nastąpi naruszenie zabezpieczeń.

3

Błyskawiczne reagowanie na ataki

Wbudowane funkcje automatyzacji i analizy usprawniają pracę zespołu, umożliwiając szybkie reagowanie na zaawansowane zagrożenia i ataki ukierunkowane. Dodatkowo, w każdym momencie można korzystać ze wskazówek dotyczących właściwego reagowania i automatyzacji działań.

Wykrycie naruszenia zabezpieczeń zajmuje średnio 220 dni – wykrywaj i usuwaj je skuteczniej.

Nie można powstrzymać zagrożenia, którego nie wykryjesz. Najnowsze metody analizy i uczenia maszynowego sprawiają, że rozwiązanie WithSecure™ Elements Endpoint Detection and Response skutecznie chroni firmy przed zaawansowanymi zagrożeniami i cyberatakami.

Wszechstronne rozwiązanie

Wykrywanie w szerokim kontekście

Kontekst ataków ukierunkowanych jest natychmiast widoczny na osi czasu, która wyświetla wszystkie zaatakowane hosty, zdarzenia skojarzone z atakiem oraz zalecane działania.

Rozwiązanie to bazuje na analizie zachowań, wiarygodności i zbiorach big data, a dodatkowo jest wspierane mechanizmem uczenia maszynowego. Pozwala automatycznie określić szerszy kontekst incydentów, między innymi ustalić zakres zagrożenia i jak istotne są atakowane hosty oraz wykazać zbiór najczęściej stosowanych ataków. Więcej informacji dostępnych jest w oficjalnym dokumencie na temat mechanizmu wykrywania w szerokim kontekście.

Obejrzyj materiał wideo ze szczegółowymi informacjami

Przeglądanie incydentów

Dzięki tej wbudowanej funkcji można przeglądać, wyszukiwać i zgłębiać dane o incydentach zgromadzone na urządzeniach końcowych Twojej firmy, wykrytych dzięki mechanizmowi wykrywania w szerokim kontekście.

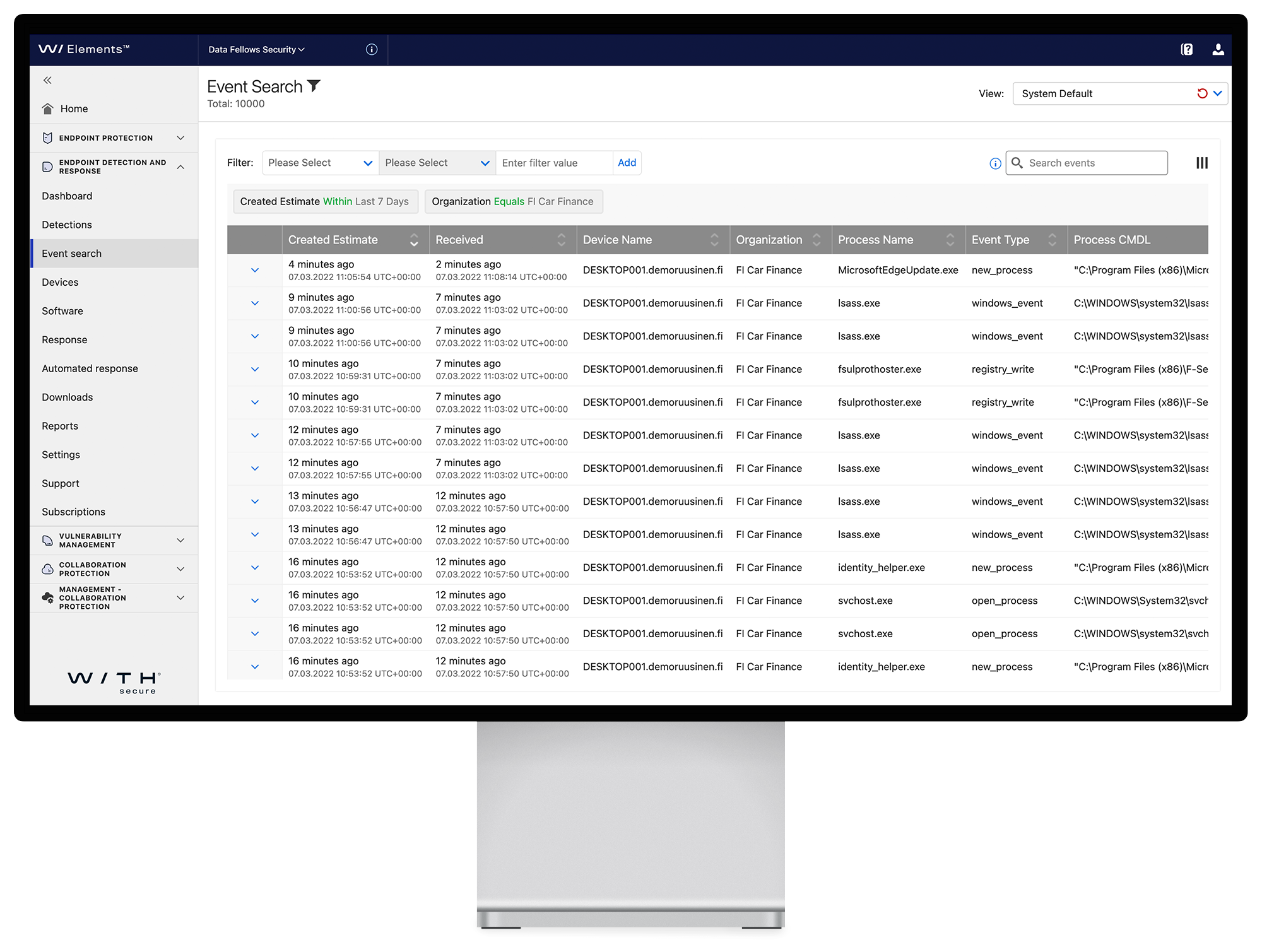

Przeglądanie incydentów w celu wykrycia zagrożeń (Event Search for Threat Hunting)

Ta zaawansowana funkcja służy do przeglądania wszystkich nieprzetworzonych danych o incydentach zebranych z urządzeń końcowych i interakcji z nimi. Zaawansowane możliwości filtrowania pozwalają ekspertom ds. cyberbezpieczeństwa w SOC działać proaktywnie – w ten sposób wykrywają nawet najbardziej ukryte i zaawansowane zagrożenia. Event Search for Threat Hunting jest opcjonalnym komponentem WithSecure™ Elements Endpoint Detection and Response.

Eskalacja do firmy WithSecure™

Czasami skuteczne wykrycie zagrożenia wymaga rozszerzonej analizy i wskazówek doświadczonych specjalistów w dziedzinie cyberbezpieczeństwa. W takich trudnych przypadkach nasze rozwiązanie oferuje specjalną usługę „Elevate to WithSecure”. Przeprowadzamy wtedy profesjonalną analizę incydentu, która obejmuje wykorzystane metody i techniki, trasy w sieci, źródła ruchu oraz oś czasu Broad Context Detection™. Na tej podstawie udzielamy indywidualnie dobranych porad, aby pomóc w odpowiednim reagowaniu na wszelkie ataki.

Obejrzyj materiał wideo ze szczegółowymi informacjami

Automatyczne reagowanie

Automatyzacja reagowania na zagrożenia pozwala ograniczyć skutki ukierunkowanych ataków cyfrowych przez ich szybkie izolowanie, na bazie oceny poziomu ryzyka i niezależnie od pory dnia. Ten mechanizm jest szczególnie przydatny dla zespołów, które są aktywne wyłącznie w określonych godzinach. Bierze też pod uwagę, czy użytkownik ma do czynienia z wykryciem o charakterze krytycznym.

Obejrzyj materiał wideo ze szczegółowymi informacjami

Izolacja hostów

Blokowanie naruszeń zabezpieczeń musi być jak najszybsze. Można to osiągnąć dzięki izolacji hostów. W przypadku wykrycia ataku, host może zostać automatycznie lub ręcznie odizolowany od sieci, aby przestał być użyteczny jako platforma ataku.

Specjaliści mogą następnie zbadać taki host, aby odkryć mechanizm ataku. Nawet odizolowanym hostem można zarządzać poprzez portal zarządzania.

Obejrzyj materiał wideo ze szczegółowymi informacjami

Potrzebujesz pomocy dotyczącej konkretnego produktu?

Przeczytaj najnowsze artykuły, poradniki oraz inne ważne dodatkowe materiały.

Pobrania

Doskonałe wyniki rozwiązań do wykrywania i reagowania WithSecure, wyróżnione w trzecim badaniu MITRE ATT&CK®

Niezależne badanie przeprowadzone zgodnie z otwartą metodologią MITRE Engenuity oraz zasadami Adversarial Tactics, Techniques & Common knowledge (ATT&CK®) – kwiecień 2021

Poznaj historie naszych klientów

Case Study: Móveis Itatiaia

Brazylijski producent mebli kuchennych potrzebował bardziej wydajnego systemu bezpieczeństwa, aby lepiej chronić pracowników zdalnych oraz starsze urządzenia firmowe.

Więcej informacjiCase Study: Hvide Sande

Po doświadczeniu licznych cyberataków, dostawca konstrukcji stalowych, usług stoczniowych oraz wsparcia dla statków Hvide Sande podjął działania mające zapewnić środowisko IT wolne od problemów. Wykorzystano przy tym rozwiązanie WithSecure™ Elements Endpoint Detection and Response.

Więcej informacjiCase Study: Koillis-Satakunnan Sähkö

Lepsze zarządzanie ryzykiem IT i znaczne oszczędności w zakresie bezpieczeństwa dzięki rozwiązaniu WithSecure™ Elements Endpoint Detection and Response zarządzanemu w całości przez partnera.

Więcej informacji

Zwiększ swoje bezpieczeństwo, korzystając z usług partnera doświadczonego w zakresie cyberzabezpieczeń.

Skuteczna ochrona wymaga zautomatyzowanych zabezpieczeń, ale potrzebne jest też doświadczenie ekspertów. W pełni zarządzany produkt Elements można zakupić w formie abonamentu od jednego z naszych certyfikowanych partnerów. Zaletą tej opcji jest fakt, że nieustannie będzie wspierał Cię światowej klasy zespół ekspertów z dziedziny cyberbezpieczeństwa.

Wypróbuj już teraz

1

Zacznij od bezpłatnej, 30-dniowej wersji próbnej

Wypełnij formularz, aby otrzymać wiadomość e-mail z prośbą o podanie szczegółowych informacji, których potrzebujemy do rozpoczęcia okresu próbnego. Wystarczy kilka minut, aby uruchomić bezpłatną wersję próbną i zobaczyć WithSecure™ Elements w działaniu.

2

Będziemy w kontakcie

W ciągu kilku dni skontaktujemy się z Tobą, aby upewnić się, że rozpoczęcie pracy nie sprawiło żadnych problemów, a także pomóc w przypadku jakichkolwiek pytań i wątpliwości.

3

Zwiększ swoje bezpieczeństwo dzięki specjalnie dobranemu partnerowi

Pomożemy znaleźć odpowiedniego partnera, dzięki któremu maksymalnie wykorzystasz możliwości produktu WithSecure™ Elements.

Bezpłatna 30-dniowa wersja próbna WithSecure™ Elements

Wypróbuj WithSecure™ Elements przez 30 dni. Na początek proponujemy dwa nagradzane rozwiązania wchodzące w skład tego produktu: Endpoint Protection oraz Endpoint Detection and Response..

- Najlepsze w branży rozwiązanie do zabezpieczania stacji roboczych z Windows, macOS i Linux – ochrona przed złośliwym oprogramowaniem, końmi trojańskimi i atakami typu backdoor.

- Natychmiastowa widzialność środowiska IT. Szybkie wykrywanie cyberataków oraz problemów z systemami informatycznymi.

- Tworzenie wytycznych i automatyczne reagowanie na zagrożenia lub korzystanie z pomocy firmy WithSecure™ w przypadku wykrycia poważnych zagrożeń.

Chcesz porozmawiać o szczegółach?

Wypełnij formularz, a skontaktujemy się z Tobą najszybciej, jak to możliwe.

Jeden z modułów rozwiązania WithSecure™ Elements

Można korzystać tylko z WithSecure™ Elements Endpoint Detection and Response lub zdecydować się na pełną platformę cyberbezpieczeństwa WithSecure™ Elements. W zakres tej platformy w chmurze wchodzi zarządzanie podatnościami, ochrona urządzeń końcowych, wykrywanie i reagowanie na urządzeniach końcowych oraz ochrona usług chmurowych Microsoft 365. Wszystkimi zabezpieczeniami można zarządzać z pojedynczego centrum bezpieczeństwa – dzięki temu ułatwisz codzienne procesy i skupisz się na tym, co najważniejsze. Wybierz łatwość obsługi zamiast skomplikowanych systemów.