Gestion des vulnérabilités : l'arbre qui cache la forêt

En hiérarchisant les actifs en fonction du risque qu'ils représentent, vous pouvez gérer efficacement les cybermenaces qui guettent votre entreprise. Nous vous expliquons comment.

Les cybermenaces continuent de se développer et les employés sont devenus plus mobiles que jamais. Parallèlement, les technologies évoluent à un rythme effréné, si bien que les vulnérabilités s'insinuent dans notre vie quotidienne, sans même qu'on le remarque.

Les cybermenaces continuent de se développer et les employés sont devenus plus mobiles que jamais. Parallèlement, les technologies évoluent à un rythme effréné, si bien que les vulnérabilités s'insinuent dans notre vie quotidienne, sans même qu'on le remarque.

Soyons clairs : il est très peu probable que vous puissiez corriger toutes les vulnérabilités présentes sur vos systèmes. Vous devez donc déterminer quel niveau de risque vous êtes disposé à accepter. Vous pourrez ainsi établir des priorités tout en renonçant sciemment à certaines actions, en fonction des ressources dont vous disposez.

Les exploits de type 0-day

Les exploits de type 0-day attirent particulièrement l'attention. Il s'agit de vulnérabilités que les pirates informatiques ont identifiées mais pour lesquelles les fournisseurs logiciels n'ont pas encore proposé de correctif.

Les hackers les plus chevronnés sont constamment à l'affût de piratages faciles à réaliser. En ciblant des vulnérabilités sur des outils informatiques courants, ils peuvent s'implanter un certain temps sur les réseaux sans être détectés. Ils scrutent donc ces failles de sécurité pour trouver des points d'entrée. Chaque organisation doit donc s'engager dans une gestion proactive des vulnérabilités et mener les mesures correctives qui s'imposent.

Pour protéger efficacement votre environnement, vous devez suivre un processus logique. Vous devez commencer par identifier vos vulnérabilités, ce qui nécessite une visibilité approfondie sur votre surface d'attaque.

Une fois cette étape franchie, comment procéder ?

Souvent, les vulnérabilités ouvertes sont trop nombreuses pour toutes être maîtrisées, en particulier dans les environnements les plus vastes. Par ailleurs, chaque entreprise est unique. Vous faites donc face à des besoins et à des contraintes spécifiques. Vous ne pouvez donc pas simplement hiérarchiser les vulnérabilités en fonction de leur gravité. Vous devez concentrer vos efforts de remédiation sur les risques sont les plus importants pour votre entreprise.

« Vous disposez de ressources de temps limitées. Il faut optimiser ces ressources. En utilisant l'évaluation du score de risque, vous pouvez vraiment prendre en compte le contexte et établir une vraie liste de priorités », explique Dominik Sadowczyk, Senior Product Manager chez WithSecure.

Nous connaissons nos clients. S'ils utilisent un programme Microsoft, il est très probable qu'ils en utilisent beaucoup d'autres. Nous avons donc anticipé : si un problème survient dans l'un de vos services, il sera automatiquement identifié dans tous les autres, sans attendre la fin de l'analyse. Notre produit gagne ainsi en efficacité tout en minimisant les risques.

Cette logique fonctionne aussi dans l'autre sens. Si vous souhaitez ne pas bloquer un fichier et le libérer de la quarantaine, la prochaine fois que WithSecure le détectera, il sera ignoré, quel que soit le service que vous utilisez. Vous économisez ainsi un temps précieux.

« Imaginez : vous êtes administrateur et vous disposez d'un SharePoint auquel vous savez que vous pouvez faire confiance. Vous le diffusez. Le lendemain, un employé de votre entreprise le partage sur OneDrive. Heureusement, vous n'avez pas à répéter l'ensemble du processus, car WithSecure a mémorisé sa classification », explique Aviv Alfital.

En ne facturant pas séparément la protection OneDrive et la protection SharePoint, nous couvrons l'ensemble de votre écosystème et optimisons votre sécurité. »

Prendre des décisions éclairées

Voici comment patcher efficacement les vulnérabilités présentes sur votre surface d'attaque, pour optimiser vos opérations :

- Corrigez les vulnérabilités présentant le risque le plus élevé

- Essayez de corriger les vulnérabilités les plus risquées aussi rapidement que possible pour réduire au maximum la fenêtre d'opportunité des pirates informatiques.

- « Dépriorisez » les vulnérabilités constituant une menace moindre pour votre entreprise, en fonction de votre degré d’acceptation du risque.

Dans cette stratégie, appelée « gestion des vulnérabilités basée sur le risque », les calculs de risques prennent à la fois en compte les données contextuelles des menaces et l'impact potentiel sur votre entreprise. Cette approche permet de ne pas se perdre dans les chiffres, mais d'obtenir les meilleurs résultats possibles, en protégeant efficacement vos actifs les plus critiques.

En pratique

La gestion des vulnérabilités basée sur le risque implique certaines exigences quant au choix de vos outils d'évaluation des vulnérabilités.

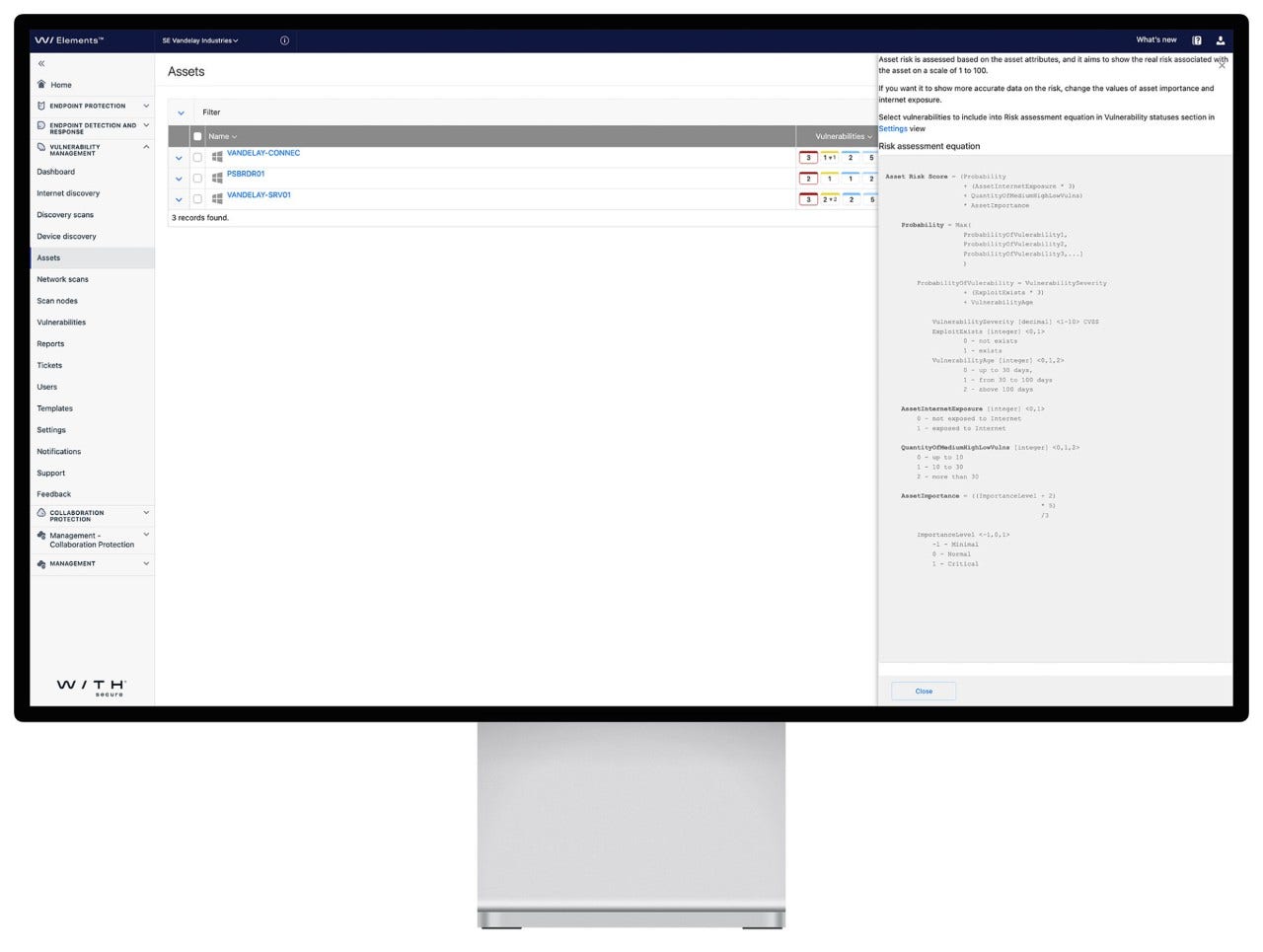

La gestion des vulnérabilités de WithSecure Elements vous fait gagner du temps en vous aidant à hiérarchiser intelligemment vos actions correctives, en fonction du niveau de risque réel de chaque vulnérabilité. Le score de risque est calculé à partir des attributs de l'actif et de différents indicateurs de menace :

- Gravité et ancienneté de la vulnérabilité

- Exposition de l'actif à internet

- Exploitabilité

- Niveau d'importance interne et contextuel de l'actif concerné

- Statut de la vulnérabilité

- Attributs CIA (confidentialité, intégrité et disponibilité) de chaque actif.

« Commencez par les actifs les plus critiques car il n'y en aura que quelques-uns : contrôleurs de domaine, services et bases de données critiques, ordinateur portable du CEO, etc. Faites cela et suivez la liste, en apportant des améliorations au fur et à mesure », poursuit Dominik Sadowczyk.

Exemple

Sans une telle approche basée sur le risque, les choses peuvent vite mal tourner. Voici un exemple concret :

Vous faites face à une longue liste de vulnérabilités à corriger. Certains actifs présentent des vulnérabilités de haute gravité et apparaissent en haut de votre liste.

En y regardant de plus près, vous sauriez pourtant que certains de ces actifs ne sont même pas connectés à internet. En réalité, ils ne sont même pas utilisés. À l'inverse, d'autres actifs jouent un rôle clé dans le quotidien de votre entreprise. Ces derniers présentent des vulnérabilités exploitables en apparence moins graves, qui risquent de passer inaperçues en raison d'un manque d'évaluation contextuelle.

« Vous lisez par exemple sur internet qu'une vulnérabilité critique vient d'être répertoriée. Vous lui attribuez le score le plus élevé. Pourtant, dans votre environnement, elle ne revêt pas nécessairement une importance critique. Il est donc crucial de ne pas passer du temps sur ce problème car, pour vous, il n'est pas important. Il risquerait de vous détourner d'une autre menace qui, pour votre entreprise, serait autrement plus grave », confirme Dominik Sadowczyk.

Chez WithSecure, quels sont les objectifs à venir en matière de gestion des vulnérabilités ?

« Les indicateurs de menaces externes. Nous serons bientôt en mesure d'analyser les informations provenant des endpoints et des sources externes pour déterminer si une vulnérabilité de votre liste constitue une menace plus importante qu'il n'y paraît... Ce peut être le cas, par exemple, face à un piratage ou à la diffusion d'un malware. Vous en saurez plus très bientôt », conclut Dominik Sadowczyk.