脆弱性管理 - 木を見て森を見ず

リスクベースの資産評価スコアリングにより脅威に優先順位を付けることで、組織にとって最大の脅威と闘うことが可能になります。

脆弱性の件数は毎年着実に増えています。脅威ランドスケープの規模が拡大しているだけでなく、最近の世界的な出来事も影響して従業員がオフィス外で過ごす時間が非常に長くなっています。

テクノロジーが猛烈なスピードで進化し続けており、これらの脆弱性はほとんど気付かれることなく私たちの日常に忍び込んでいます。

話を進める前に、ひとつ明確にしておきたいことがあります。すべての脆弱性を修復できる可能性はとても低いということです。したがって、許容できるリスクレベルを見つけることがとても重要です。そうすることで、利用可能なリソースを考慮しつつ、何を手つかずのまま残すか注意深く判断しながら、リスク許容度に優先順位を付けることができます。

簡単に攻略できる標的とゼロデイ攻撃

今日のサイバー世界は、ゼロデイ攻撃についての話題であふれています。ゼロデイ攻撃は、標的のソフトウェアの脆弱性は攻撃者に認識されていますが、ベンダー側ではまだその修正プログラムを提供できていません。

また、最も狡猾な攻撃者であっても、絶えず簡単に攻略できる標的を探しています。そういった脆弱性は、日常的なITツールによく見られ、かなり長い間放置されています。攻撃者は、このようなセキュリティの抜け穴をスキャンして、ガードが緩い標的の侵入経路を見つけだします。このことから、すべての組織は、脆弱性管理と修復に対して積極的に取り組むべきことが明らかです。

自社の環境を効果的に保護するには論理的なプロセスが必要になります。 弱点はどこにあるのか正確に特定することから始めます。ここでも、攻撃対象領域を徹底的に可視化することが求められます。

これが達成できたら、次の問題は、どこから始めるか?です。特に大規模で複雑な環境では、未解決の脆弱性の件数が多すぎてほとんど対応しきれません。これは、特に脆弱性管理が継続的なプログラムとして実行されていない組織にとっては深刻な問題です。

さらに、それぞれの組織は地球上で唯一無二のユニークな存在です。したがって、独自の状況と要件があります。つまり、単純に脆弱性の重大度または一般的な脆弱性にもとづいて修復作業の優先付けをしても、うまくいかないということです。最大の効果を発揮するには、自社にとってリスクが最も高いIT資産に修復作業を集中させるべきです。

ウィズセキュアのシニアプロダクトマネージャーであるDominik Sadowczyk (ドミニク・サドフチック)は次のように述べています。「限られた時間を有効活用することが重要です。リスクスコア評価をすれば、実際の資産状況を考慮してトップダウンリストを作成することができます」

私たちはお客さまを熟知しています。 お客さまが マイクロソフトのソフトウェアを1つでも利用している場合、他にの沢山のマイクロソフト製品を利用している可能性が極めて高くなります。そのため、1つの製品・サービスに問題が起こったとき、そこでのスキャンが終わるのを待たずに、自動的に他のサービスでも問題を特定できるようにしました。その方がはるかに効率的で、しかもリスクを最小化できるので価値が高まります。

また、その逆も効果的です。あるファイルを防御する必要がないのなら、隔離から解放することで、次に他のサービスがこのファイルを利用していても無視するようすることで時間と労力が節約することができます。

Alfitalは次のように説明しています。「あなたが管理者としてSharePoint 上の1つのファイルを信頼できると判断して解放したとします。ところが、翌日になって組織の誰かが OneDrive でそのファイルを共有しました。この場合、そのファイルの分類結果は記録されているので、あなたは SharePoint で実行したプロセスを OneDrive で繰り返す必要はないのです」

OneDriveとSharePointの保護を別々に運用するのをやめることで、企業のエコシステム全体のセキュリティがカバーされ、安全な状態を最大限に維持できるようになります。

情報にもとづいた意思決定

次に、攻撃対象領域全体のセキュリティ脆弱性を修復して、運用を最適化する方法を見てみましょう:

- 最もリスクの高い脆弱性を修復する

- 攻撃の機会を最小限にするために、最もリスクの高い脆弱性をできるだけ早く修復することを目指す

- リスク許容度に応じて、組織への脅威が最も少ない脆弱性の修復の優先度を下げる

このアプローチは、リスクベースの脆弱性管理と呼ばれ、コンテキスト化した脅威データと、ビジネスへの潜在的影響度が脆弱性リスクの算定に含まれます。このアプローチでは、数値などに惑わされることなく、ビジネスクリティカルなIT資産などを効果的に保護することにより、最高のビジネス成果が確実に得られるようになります。

実際の運用

リスクベースの脆弱性管理は、脆弱性評価ツールを選択する際に、いくつかの要件を設定します。それらはプラスの効果を発揮するものばかりです。

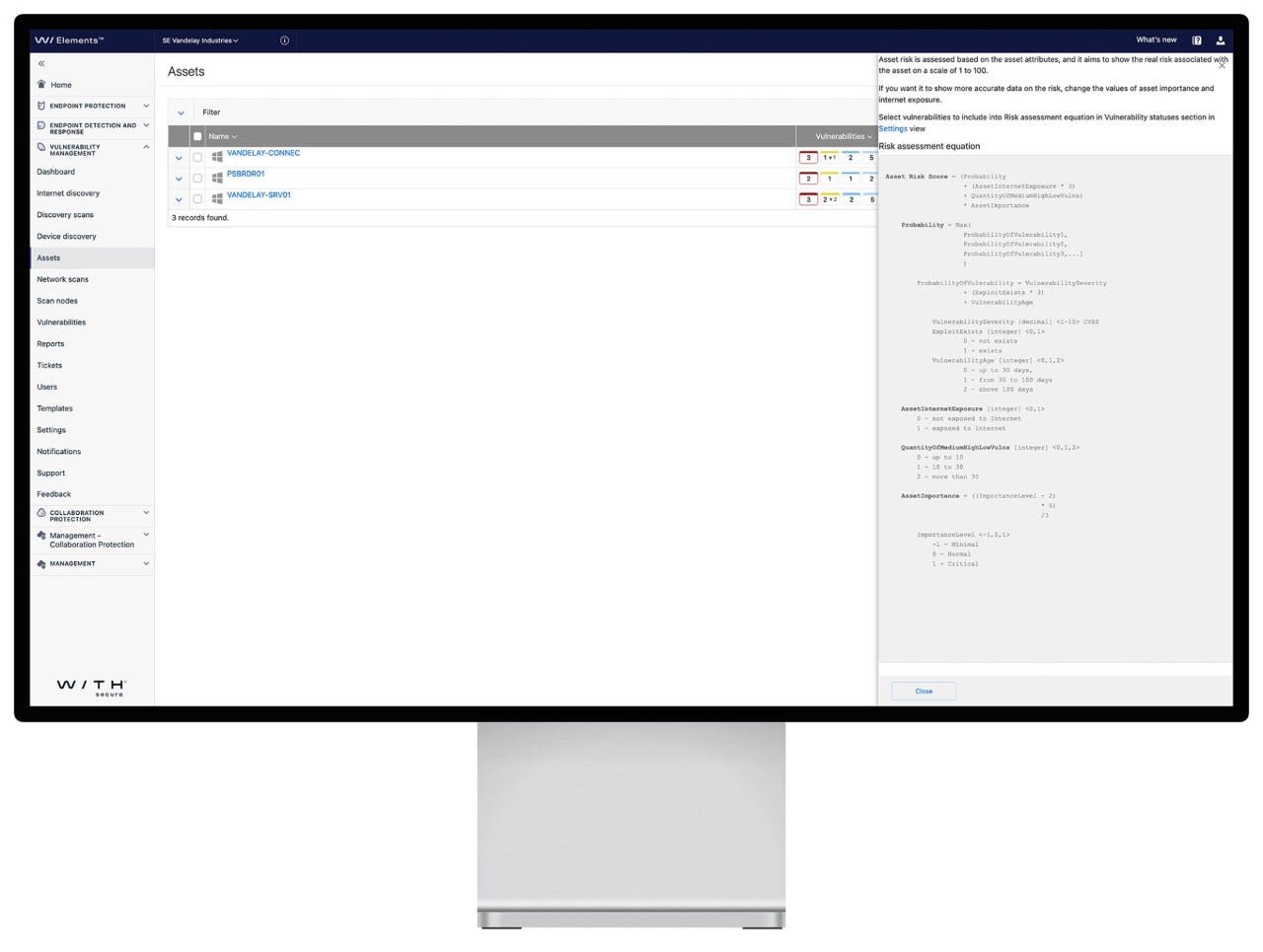

たとえば、WithSecure™ Elements Vulnerability management は、それぞれの脆弱性の実際のリスクレベルにもとづいた修復作業の優先付けを支援することで、時間を節約してくれます。IT資産のリスクスコアは、各資産の属性により異なる脅威指標を使って算出され、脅威指標には以下のものが含まれます:

- 脆弱性の重大度と経過年数

- IT資産のインターネットへの露出度

- 悪用可能性

- 社内およびコンテキスト情報による資産の重要度レベル

- 脆弱性の状態、各IT資産のCIAトライアド(機密性、完全性、可用性)属性

Sadowczykは続けます。「最も貴重なIT資産から取り掛かってください。ドメインコントローラ、主要なサービスとデータベース、CEOのノートPCなど、その数は少ないはずです。それらの重要度を手動でアサインすると、そのリスト通りに運用が始まり、次第にIT資産の重要度属性が改善されたり変更されたりしていきます」

実例

このリスクベースのアプローチでなければ失敗する実例として、修復すべき脆弱性の長い待ち行列があり、重大度の高い脆弱性を含むIT資産が優先度リストのトップに上がっている場合があります。

しかし、詳しく見てみると、そのIT資産はインターネットにも接続されていないことに気づきます。実際、そのIT資産は使用されていないかもしれません。一方で、日々の事業活動に大きな役割を果たしている別のIT資産があるかもしれません。

それほど重大ではなくとも悪用されやすい脆弱性があったとしても、状況を見据えた評価ができないために気づかれないままになることが起こり得ます。

Sadowczykは力説しています。「誰かが公共のインターネット上で、ある脆弱性が非常に重大で最高のスコアだと言っているとしましょう。でもあなたの組織の環境でそれが当てはまるとは限りません。つまり、自分にとって重大でない問題には時間を費やさないことが大切です。優先順位を間違えることで、より深刻な別な脅威を見逃してしまう可能性があるからです」

Sadowczykは次のように結論付けています。「それは外部の脅威指標です。私たちはエンドポイントや外部ソースから情報を得ることで、リストにある特定の脆弱性が、たとえば進行中のハッキング活動やマルウェアの拡散などによって、見かけより深刻な脅威であるかどうかを解読することができます。これについては近いうちに詳しく解説するつもりです」