Hyökkäyspolkujen mallinnuksen kriittinen rooli Exposure Managementissa

Nopeasti muuttuvassa uhka-ympäristössä pelkkä haavoittuvuuksien tunnistaminen ei enää riitä.

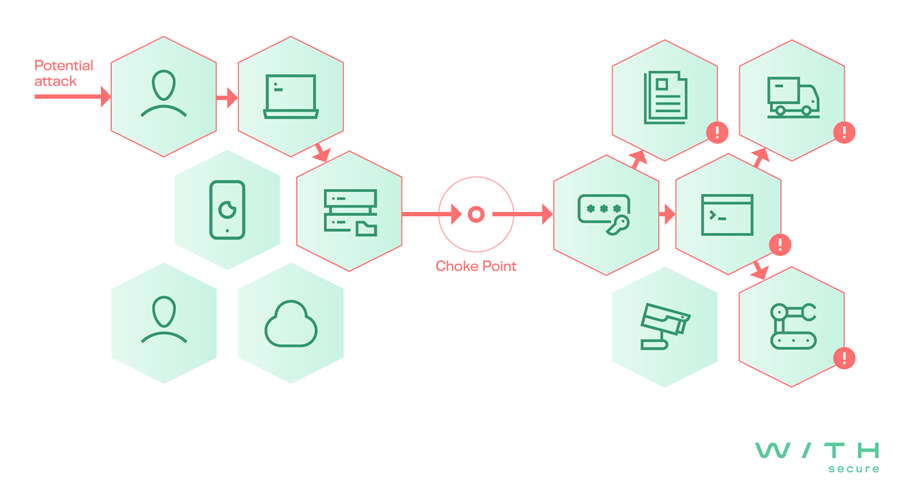

Tietoturvatiimien on ymmärrettävä, miten heikkoudet liittyvät toisiinsa; miten hyökkääjä voi ketjuttaa ne päästäkseen kriittisiin järjestelmiin tai dataan. Tässä hyökkäyspolkujen mallinnus on avainasemassa. Visualisoimalla, miten hyökkääjä voi edetä ympäristössä – hyödyntäen virhekonfiguraatioita, avoimia palveluita ja identiteettisuhteita – organisaatiot voivat ennakoivasti löytää ja korjata vaarallisimmat reitit ennen kuin niitä käytetään.

Perinteisten riskinarviointien yli

Perinteinen haavoittuvuudenhallinta arvioi riskejä erillisinä, staattisiin pisteytyksiin (esim. CVE/CRSS) ja omaisuuden kriittisyyteen perustuen. Tämä unohtaa olennaisen: hyökkääjät eivät ajattele CVE-koodeina (Common Vulnerabilites and Exposures), vaan polkuina. He etsivät tapoja liikkua sivusuunnassa, lisätä oikeuksiaan ja ketjuttaa mahdollisuuksia tavoitteidensa saavuttamiseksi.

Samalla löydettyjen haavoittuvuuksien ja virheellisten konfiguraatioiden määrä on tyypillisesti valtava. Kysymys kuuluu: Mitkä ongelmat oikeasti merkitsevät eniten? Hyökkäyspolkujen mallinnus vastaa tähän tuomalla kontekstin: se näyttää, miten yksittäiset heikkoudet yhdistyvät todellisiksi, hyödynnettäviksi hyökkäysketjuiksi – ja auttaa kohdistamaan toimet niihin, jotka muodostavat todellisen reitin vaaraan.

Miten WithSecuren hyökkäyspolkujen mallinnus toimii käytännössä

WithSecure lähestyy mallinnusta käytännön hyökkääjäymmärryksellä, jota vahvistaa tekoäly. Aloitamme arvioimalla kaikki todennäköiset sisääntulopisteet: perinteiset vektorit, kuten internetille näkyvät palvelut ja haavoittuva ohjelmisto, sekä modernit skenaariot, kuten kalastelu. Arvioimme myös yksittäisten käyttäjien ja laitteiden arvoa ja altistusta, koska ihminen on usein ketjun ensimmäinen lenkki.

Ratkaisumme ydin on patenttihakemuksella suojattu, tekoälypohjainen simulaatiomoottori, joka mallintaa realistista hyökkääjäkäyttäytymistä. Moottori rakentaa automaattisesti mallin organisaation infrastruktuurista ja simuloi hyökkäyspolkuja motivoituneen hyökkääjän näkökulmasta. Tämä mahdollistaa nopean, skaalautuvan analyysin, joka mukautuu ympäristön muuttuessa.

Turvallinen ja häiriötön lähestymistapa

Menetelmämme on täysin häiriötön. Kyseessä on simulaatio, joka mallintaa hyökkääjän toimintaa ilman todellisia, mahdollisesti haitallisia tekoja. Toisin kuin penetraatiotestaus, joka voi aiheuttaa operatiivisia riskejä, lähestymistapamme perustuu havaittuun dataan, kontekstitietoon ja turvallisiin mallinnustekniikoihin. Näin organisaatiot saavat syvällistä näkemystä altistuksestaan ilman vaikutusta tuotantoympäristöön tai vaatimatta laajempia käyttöoikeuksia.

Hyökkääjän logiikan simulointi – ei vain riskipisteitä

Kun sisääntulopisteet on tunnistettu, simuloimme hyökkääjän loogisen etenemisen: paikallisten haavoittuvuuksien hyödyntäminen, lateraaliliike ja oikeuksien kasvattaminen – mallintaen, ei suorittamalla. Jokainen askel peilaa todellisia TTP:itä ja tarkentaa edellytyksiä (esim. tunnistetiedot, pääsytasot, verkon tavoitettavuus).

Erottava tekijä on hyökkääjän motivaation ja hyödyn mallintaminen joka vaiheessa: arvioimme, kuinka paljon kontrollia hyökkääjä saavuttaa, mitä sensitiivistä dataa avautuu ja kuinka todennäköistä onnistuminen on. Tämä mahdollistaa polkujen priorisoinnin sekä toteutettavuuden että hyökkääjälle strategisen arvon perusteella.

Samalla tunnistamme pullonkaulat – solmuja tai ehtoja, jotka toistuvat monissa poluissa ja mahdollistavat merkittävän etenemisen (esim. tehokkaat tilit, ylialtistuneet järjestelmät, konfiguraatiovirheet). Yhden heikon lenkin korjaaminen voi katkaista useita hyökkäysketjuja kerralla.

Integroitu näkyvyys ja kontrollit

Organisaatiot, jotka käyttävät WithSecure™ Elements Endpoint Detection and Response -ratkaisua vastetoiminnoilla, saavat vielä tarkemman kuvan: alusta validoi lateraaliliikkeen teknisen mahdollisuuden tarkistamalla laitteiden välisen verkkoyhteyden. Näin vähennetään vääriä positiivisia ja korostetaan vain realistiset polut.

Integroimme lisäksi WithSecure™ Elements Exposure Management for Cloud -ratkaisuun: yhdistämme päätelaitedatan, käyttäytymisen, oikeustasot ja pilvikonfiguraatiot. Tämä tuo näkyviin kehittyneet skenaariot, kuten tietovarkaudet, kryptolouhinnan ja kiristyshaittaohjelmien leviämisen, myös on-premin ja pilven risteyskohdissa. Tuloksena on yhtenäinen kuva koko digitaalisen ympäristön altistuksesta.

Ennakoivaa Exposure Managementia

Hyökkäyspolkujen mallinnus muuttaa altistumisten hallinnan reaktiivisesta, tarkistuslistavetoisesta työstä ennakoivaksi, tiedusteluun nojaavaksi strategiaksi. Jatkuva mallintaminen ja polkujen analyysi mahdollistavat toimet ennen uhkien realisoitumista: keskittyminen korkean vaikutuksen pullonkauloihin, lateraaliliikkeen minimointi ja avainpuolustusten vahvistaminen.

Hyödyt ulottuvat teknisten tiimien ulkopuolelle: selkeä visuaalinen esitys organisaation altistuksesta yhdistää IT:n, tietoturvan ja riskinhallinnan yhteiseen ymmärrykseen siitä, mitä pitää suojata – ja miksi. Tämä nopeuttaa päätöksentekoa ja varmistaa, että tietoturvainvestoinnit tuottavat maksimaalisen vaikutuksen.

WithSecure™ Elements Exposure Management

WithSecure™ Elements Exposure Management (XM) on jatkuva ja proaktiivinen ratkaisu, joka ennakoi ja estää murtoja yrityksesi omaisuutta ja liiketoimintaa vastaan. Elements XM tarjoaa näkyvyyden hyökkäyspinta-alaan ja mahdollistaa vakavimpien riskien tehokkaan korjaamisen yhdistetyn näkymän, altistusmisarvioinnin ja tekoälypohjaisten suositusten avulla. Saat yhdellä ratkaisulla 360° digitaalisten altistumisten hallinnan ja näkyvyyden ulkoiseen hyökkäyspintaan ja sisäiseen turvallisuustilanteseen. Ja estät kyberhyökkäykset proaktiivisesti.

Lue lisää