2023年の新規ランサムウェア攻撃グループはContiなどからの多数の派生グループを観測

ランサムウェアは、CISOからカスタマーサービス担当者まで、誰もが重大な脅威として認識しているサイバーセキュリティ問題の1つです。

データを人質にして企業に身代金を要求するランサムウェアは、攻撃グループにとっては大きな利益をもたらすビジネスモデルであり、この数年間猛威をふるっています。企業だけでなく政府機関もランサムウェア対策を強化しているにもかかわらず、攻撃グループはその勢力を拡大しています。

データを人質にするランサムウェアのビジネスモデルが、長年にわたってランサムウェアを大きな脅威たらしめてきた要因です。そうした中、ウィズセキュアで脅威インテリジェンス・アナリストを務める Ziggy Davies (ジギー・デイヴィース)は、2023年第1~第3四半期における多重脅迫型のランサムウェア攻撃を調査し、ランサムウェアが勢力を拡大しているもう1つの要因を発見しました。

ランサムウェアの急増...再び

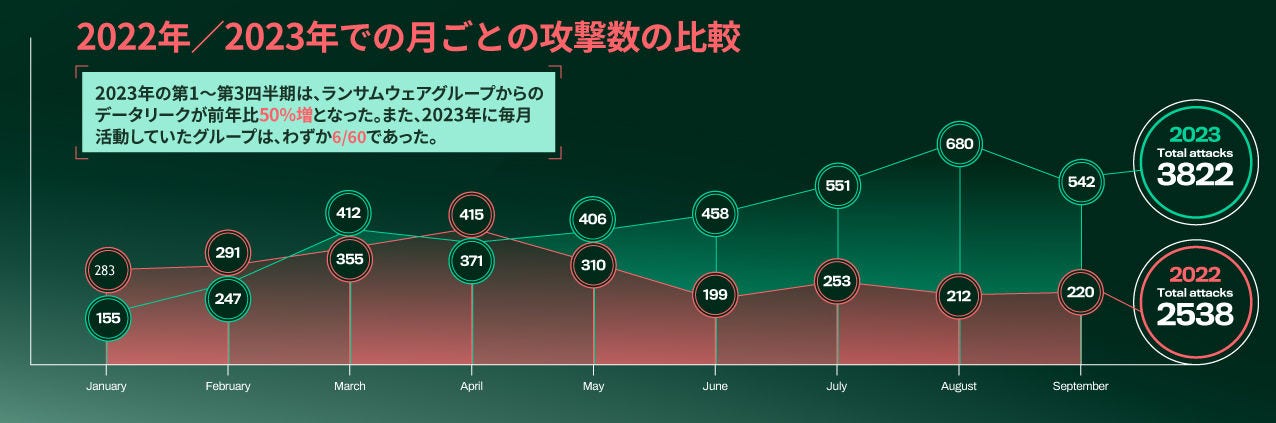

2023年の第1~第3四半期を前年同期と比較すると、多重脅迫型ランサムウェアを使用する攻撃グループ (ランサムウェアで企業のデータを暗号化して身代金を要求するだけでなく、支払わなければダークウェブにデータを流出させると脅す)からのデータリークが50%近く増加しました。 実際、2023年最初の9ヶ月間だけで、2022年の全期間よりも多くのデータリークがありました。ランサムウェアギャングたちは間違いなく多忙な毎日を過ごしていることでしょう。

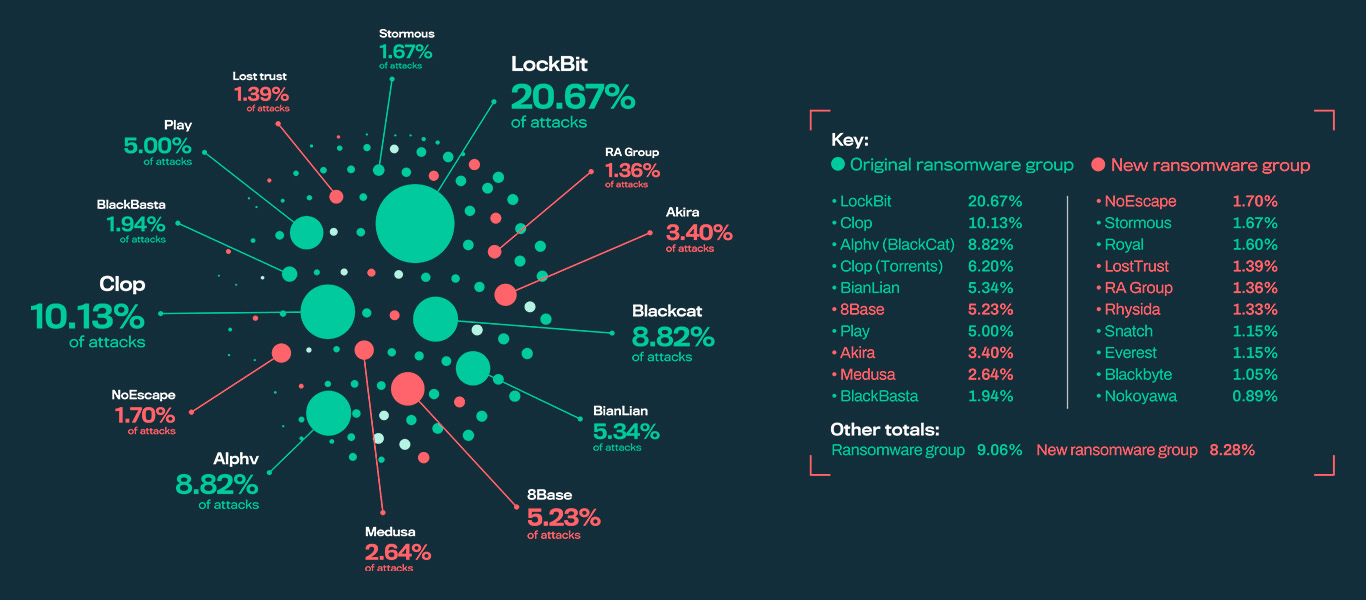

この増加には「新規の」攻撃グループが重要な役割を果たしており、ウィズセキュアが今年追跡した多重脅迫型ランサムウェアグループのほぼ半分を占めています。なかでも『Akira』と『8base』が特にアクティブなグループであり、全リークの約4分の1を占めています。彼らはまた、Prospect Medical Holdingsに対するRhysidaの攻撃など、今年最も注目されたインシデントのいくつかにも関与しています。

新しいようで、実は古い

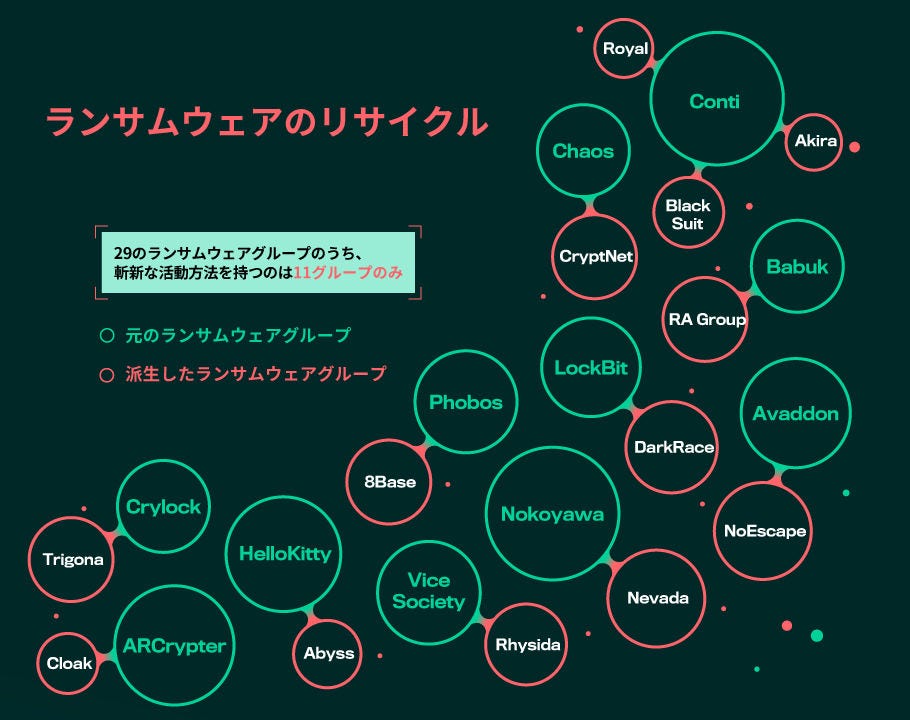

多くの新規ランサムウェア攻撃グループが存在すますが、それらの多くは既存のグループ/活動とのつながりがあります。そして、新規グループの誕生を助長しているのが、マルウェアに使用されているコードの公開です。コードのリサイクルは、リサーチャーがさまざまなグループの系譜を追跡する1つの方法です。

例えば、『Conti』は近年活動している最も悪名高いグループの1つです。最近のサイバー犯罪の専門化に関するレポートによると、彼らは、アイルランド共和国の保健サービス行政機関、ニュージーランドのワイカト地区保健委員会、インドネシア共和国の中央銀行、ペルーの国家情報総局、コスタリカ政府の複数の機関など、数多くの有名な攻撃の背後にいると考えられています。

『Conti』はロシアのウクライナ侵攻を支持することを公に表明した後、2022年にやや劇的な解散をしましたが、これが『Conti』自身のデータ流出につながったと報じられています。流出したデータには、チャットログ、トレーニング資料、ツール、ソースコードなどが含まれていた。流出後、『Conti』はまもなく解散しました。

しかし、『Conti』のリソースを利用できたことで、他のいくつかのグループの活動も軌道に乗ることができました。『Royal』、『Akira』、『BlackSuit』は、コンティにその系譜を遡ることができるグループのほんの一部に過ぎません。そして、この系譜パターンは『Conti』に限ったことではありません。『LockBit』と『Babuk』のソースコードもまた、不満を持つアフィリエイトによって流出し、他のランサムウェアギャングによって使用されるようになりました。

古いグループと新しいグループの接点は、データ流出だけではありません。ランサムウェアギャングには、IT企業と同じようにスタッフがいます。そしてIT企業のように、人々は時に転職し、独自のスキルや知識を持ち込みます。しかし、合法的なIT企業とは異なり、サイバー犯罪者があるランサムウェア事業から独自のリソース (コードやツールなど) を持ち出し、それを別のグループで使用することを止めることはできません。犯罪者に仁義など存在しないのです。

防御側にとってのアドバンテージ

長い歴史を持つグループというのは、さまざまな意味で非常に重要であることに変わりはありませんが、長続きするグループは数えるほどです。リサーチで追跡した60グループのうち、2023年の全ての月に活動が観測されたのはわずか6グループだけでした。これらのグループは、立ち上げ/活動停止/解散/ブランド変更などを行っています。継続的な運営に成功しているグループはごく少数に過ぎません。

そして、活動を継続できているグループは、その業界の巨人となる傾向があります。ボーイングや英Royal Mailに対する攻撃をおこなった『LockBit』は、2023年最大のリークソースとなっています。MGMリゾーツ・インターナショナルと英Barts Health Trust NHS Trustへの攻撃に関与した『Alphv』も2023年の最大グループの1つにランクされています。実際、流出したデータの50%以上を5大攻撃グループ (『LockBit』、『8Base』、『Alphv/BlackCat』、『Clop』、『Play』) が占めています。そのうち、『LockBit』、『Alphv』、『Clop』は2022年にも最大グループと位置付けられていました。

ランサムウェアの影響力は、そのアプローチによってもたらされた成功の大きさに由来します。そのため、成功が大きければ (サイバー犯罪のエコシステム全体の成長に本質的に資金を供給しているほど極端な成功)、新たな攻撃手法を生み出す必要はほとんどありません。

ランサムウェアギャングが同じ手法で成功を収めていることは、私たちにとっては喜ばしいこととは言い難いですが、彼らの技術革新の欠如は防御側にとっては好都合だとも言えます。ランサムウェアの進化が同じ基本的なもののダーウィンのようなバリエーションで構成されているのであれば、防御側は、ランサムウェアのギャングがデジタル世界での自社のドアをノックする日のために、何を想定し何を準備すべきか、ほぼ知ることができるのです。