ランサムウェアによる犯罪収益がサイバー犯罪の構造を変革

ランサムウェアは世界中の組織の悩みの種だと言っても過言ではありません

ランサムウェアが登場して以来、多くのマルウェアの中の 1 種類だったものから成長し、今日ではサイバー犯罪のオンライン恐喝モデルの代名詞になりました。身代金の要求は、家族の写真や書類へのアクセスのために個人に対して数百ドルを請求するものから、多国籍組織に IT インフラの復元のために数百万ドルを請求するものに至るまで同時並行して実行され増加しています。

ウィズセキュアの最新のレポートによると、ランサムウェアによる莫大な犯罪収益はは、サイバー犯罪産業全体の急速な進化とプロフェッショナル化をもたらし、それを支える製品やサービスプロバイダーの地下市場の急成長を招いたことが明らかになっています。テクノロジー業界は、1つの業務のさまざまな部分を専門の「as-a-service」プロバイダーに委託するサービス指向が強まっていますが、サイバー犯罪のエコシステムも多くの点でこの傾向を反映しています。

そしてこの流れを加速するうえで、ランサムウェアグループが重要な役割を担っていることを考慮すれば、組織にとって、ランサムウェアへの露出とその攻撃の影響を理解することに時間をかける重要性は明白です。

脅迫の新たな闇

1989年の登場以来、ランサムウェアのランドスケープは進化し続けています。金銭的な動機によってこれに手を染めるサイバー犯罪者を次の3つのカテゴリに分類すると理解しやすくなります。

- 単一脅迫グループ - ランサムウェアを使用して標的のシステムを暗号化しますが、データ漏洩プラットフォームは運用していません。このアクターは、復号ツールと引き換えに身代金を要求します。

- 多重脅迫グループ - 標的の業務を妨害するためにランサムウェアや破壊的な手口を用いますが、ダークウェブ上にデータをリークするという脅しをかけてデータを盗み、さらに組織を脅迫していきます。このアクターは、データの復号化/返却とデータのリークを止める見返りとして身代金を要求します。身代金の支払いは、一括でも分割でも受け入れます。

- データ脅迫グループ - 典型的なランサムウェアグループではなく、単にデータの窃盗を行い、身代金が支払われなければそのデータを流出させると脅迫します。通常、データを破壊したり暗号化することはありません。

実際のところ、このランドスケープにおけるランサムウェア攻撃の大半は、単一脅迫グループによるものです。この攻撃が一般的になった理由は、他の攻撃よりシンプルで、大規模なインフラを必要とせず、少ないリソースで犯行が可能なためです。

多重脅迫グループはメディアでよく耳にし、報告書にも取り上げられるグループです。このグループは、現在は活動を停止している Conti や REvil グループのように、一部の最も注目を浴びた攻撃に関与しており、攻撃の一環として巨額の金銭を要求します。ダークウェブ上のリークサイトを通じて実行した犯行を自ら宣伝しているため、活動の追跡は簡単です。ただし注意する必要があるのは、これはまだランドスケープの全容を垣間見ただけであり、一部の被害者しか掴んでいない点です。すぐさま身代金を支払ってしまう被害者は、決してリークサイトに現れることはないからです。

多くの人々がデータ脅迫グループをランサムウェアの範疇に入れるべきではないと主張していおり、私たちもそのように感じています。結局のところ、何らかのツールを用いてデータを暗号化/破壊する攻撃ではないとすれば、それをランサムウェアと呼べるのでしょうか?この問題は、多くのデータ窃盗アクターと他のランサムウェアグループとの間に密接な関係があることから来ています。たとえば、KarakurtはContiからスピンオフしたグループとして知られており、そのインフラストラクチャと戦術、技術、手順(TTP)はランサムウェアグループとかなり重複しています。

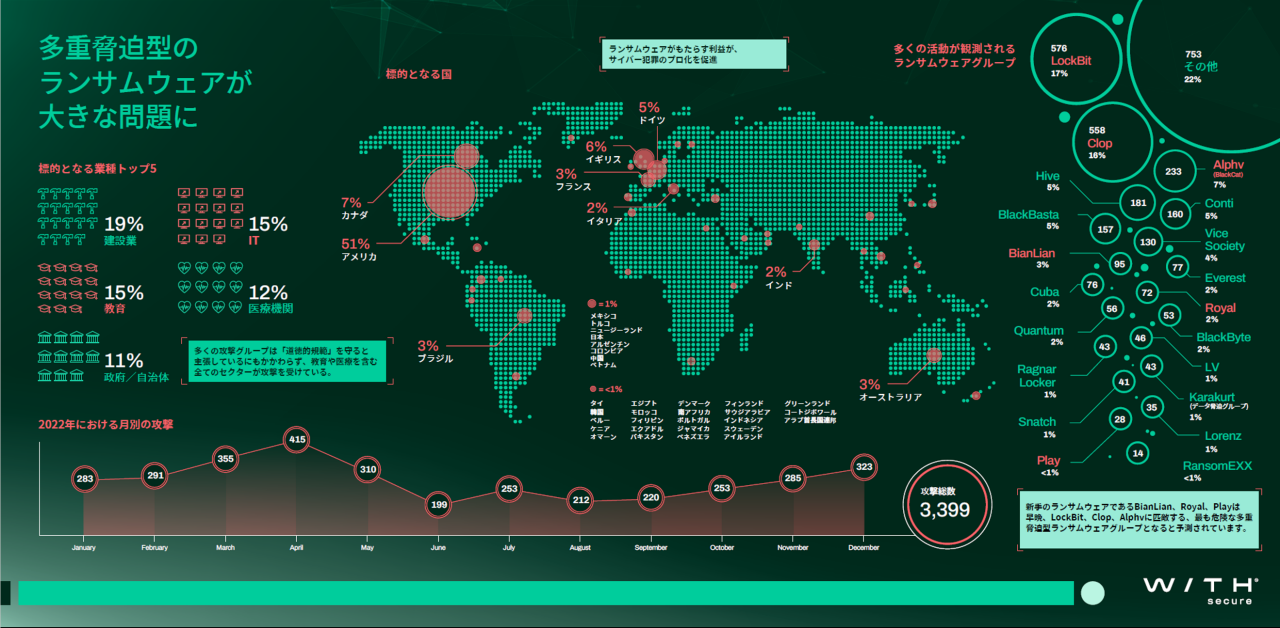

以下の統計情報は、リークサイトを運営している多重脅迫グループやデータ脅迫グループからのデータ漏洩を分析したものです。私たちは、これではランサムウェアランドスケープのごく一端しか洞察できないことを承知しています。それでも、単一脅迫グループや他のアクターも同様の傾向をたどる可能性が高いため、それなりに価値があると考えています。

まとめ:

- LockBit、Clop、Alphvなどは、ランサムウェアのランドスケープにおいて最も蔓延した多重脅迫グループでした。

- 新たに参入したBianLian、Royal、Playは、自らの力でこの分野の支配的存在になるだけのリソース、インフラ、そして能力を持っているように推察されます。また、留意すべき点は、新しいグループだからといって経験が浅いと考えるべきではないということです。新しいグループでも、何年も、あるいは何十年ものサイバー犯罪の経験を持つ、極めて優秀な犯罪のプロで構成されている場合があるからです。

- 最も頻繁に標的となった国はアメリカ合衆国(全攻撃の51%)でした。

- 2022年に最も被害を受けたのは建設業界でしたが、すべての業界が標的にされました。その中には、多くの脅迫グループが「道徳規範」を遵守し標的にしないと主張しているにもかかわらず被害を被った、教育や医療業界が含まれています。

サービスとしてのサイバー犯罪は RaaS の成功から生まれた

主要ランサムウェアグループの多くは、アフィリエイトにツールや専門知識を提供し、その報酬として利益の一部を得るサービスプロバイダーとして、ランサムウェア・アズ・ア・サービス(RaaS)モデルを運営しています。これらの利益は、ルーツとしてのランサムウェア産業のプロ化と同様に、新興の脅威グループが必要とするすべてのツールとサービスを提供するサービス産業の急速な発展も促しました。そして、仮想通貨とダークウェブのルーティングサービスのおかげで、関係するさまざまなグループが匿名でサービスを売買し利益を得るようになったのです。

攻撃アクターに打撃を与えようとする組織にとって、ランサムウェアの利益に影響を及ぼすことが戦略的目標となっていることはほぼ間違いありません。サイバー保険は前向きな変化をもたらしましたが、最終的には一部のサイバー犯罪に資金を提供することにもなりました。この分野で、当局は一定の身代金を支払うことを違法とし、組織へ制裁を加えましたが、これはある程度の成功を収めました。ランサムウェアが最高レベルの脅威としてますます認識されるようになっていることから、この状況は2023年を通じて続くことが予想されます。

進むサイバー犯罪のプロフェッショナル化に対抗するには

サイバー犯罪のプロフェッショナル化について詳しく知りたい方は、当社の最新のレポートをお読になるか、最新のウェビナーのビデオをご覧ください。